Vidar distribué via npm : 17 paquets typosquattés infectent Windows et soulèvent la question de la chane d’approvisionnement

Découverte

Des chercheurs en sécurité de Datadog ont découvert le mois dernier dans le registre npm 17 paquets (23 versions) contenant un logiciel malveillant ciblant les systèmes Windows. Le code malveillant s’excute via un script de post-installation et installe l’infostealer Vidar.

Les paquets utilisaient le typosquatting pour se faire passer pour des bibliothques d’aide aux bots Telegram, des bibliothques d’icnes ou des forks apparents de projets tels que Cursor et React. Si certains fichiers proposaient des fonctionnalites légitimes, leur objectif principal tait l’execution de Vidar sur les machines des victimes.

Datadog estime qu’il s’agit de la premire divulgation publique de Vidar distribu via des paquets npm. Les deux comptes auteurs (aartje et saliii229911) ont t bannis depuis, mais les paquets sont rests dans le registre pendant environ deux semaines et ont ttt ttttttt ttttttt au moins 2 240 tlchargements. Les chercheurs notent cependant qu’un nombre important de ces tlchargements proviendraient probablement de scrapers automatiss, certains ayant eu lieu aprs suppression et remplacement par des paquets de scurit vides.

Le typosquatting, menace recurrente

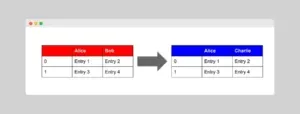

Le typosquatting consiste crer des paquets dont les noms sont proches de ceux de projets officiels pour tromper les dveloppeurs. Ce mode d’opration est ancien: en 2018, des paquets Python nomms « diango », « djago » et « dajngo » avaient t dcouvert afin de piger les dveloppeurs cherchant « django ».

Les RSSI et responsables IT doivent sensibiliser leurs quipes ce risque et maintenir un inventaire complet des composants (SBOM) pour permettre des audits et valider tout nouveau composant introduit.

Consquences potentielles

La compromission de composants open source peut avoir plusieurs effets graves :

- vol de crdentials des dveloppeurs et insertion de portes drobes dans le code ;

La dcouverte de Datadog s’inscrit dans une srie d’incidents similaires : Koi Security a signal dcouverte rcemment de 126 paquets malveillants dans npm; en septembre Step Security a indiqu que des dizaines de bibliothques npm avaient t remplaces par du code volant des identifiants; Aikido a signal la contamination de 18 paquets npm trs populaires.

Roger Grimes, conseiller en scurit chez KnowBe4, souligne qu’il n’existe pas de solution simple: « Je ne vois pas comment rsoudre facilement ce problme sans une vue complte de la scurit de tout nouveau code soumis, et ce n’est ni rapide, ni bon march, ni facile. Mais c’est vraiment la seule solution si l’on veut un code open source fiable et sr ». Il rappelle aussi que la vrification volontaire du code open source par les utilisateurs ne suffit pas.

Mesures recommandes

Plusieurs bonnes pratiques et recommandations peuvent rduire le risque :

Orientations CISA et NIST

- crer un programme officiel de gestion des risques de la chane d’approvisionnement intgrant cadres, IT, achats, juridique et scurit ;

- gouvernance de la configuration incluant – contrle des modifications, analyses d’impact sur la scurit, directives des fabricants pour hardening, et tenue d’un inventaire des composants ;

- intgrer ces processus dans tout le cycle de dveloppement et d’exploitation.

Conseils OWASP pour les utilisateurs de npm

- vrifier et contrler les modules tiers avant installation pour confirmer leur origine et crdibilit ;

- ne pas mettre jour immdiatement vers une nouvelle version ; laisser la nouvelle version se stabiliser ;

- consulter les journaux de modifications et les notes de version avant mise jour ;

- ajouter le suffixe ‘ignore-scripts’ pour dsactiver l’excution de scripts par des paquets tiers lors de l’installation ;

- envisager l’ajout de ‘ignore-scripts’ au fichier .npmrc du projet ou la configuration globale npm.

Recommandations issues de Datadog

- permettre l’installation de scanners de paquets en temps rel lors de l’installation ;

- utiliser des rpertoires de paquets internes pour protger contre le typosquatting et la confusion des dpendances ;

- maintenir des nomenclatures logicielles (SBOM) compltes ;

- dployer l’analyse de composition logicielle (SCA) chaque phase du SDLC et obtenir une visibilité en temps rel sur les services dploys en production.

Andrew Krug de Datadog rappelle que « les outils SCA traditionnels n’analysent que priodiquement des instantans de code; une dtection efficace doit tre complte par une visibilit en temps rel sur les services dploys, y compris en production ».

Conclusion

La dcouverte de Vidar via des paquets npm illustre la permanence des risques sur les registres open source. Les organisations doivent combiner sensibilisation, inventaires SBOM, politiques d’approbation, rpertoires internes et outils SCA en temps rel pour rduire la surface d’attaque et limiter l’impact de paquets malveillants.